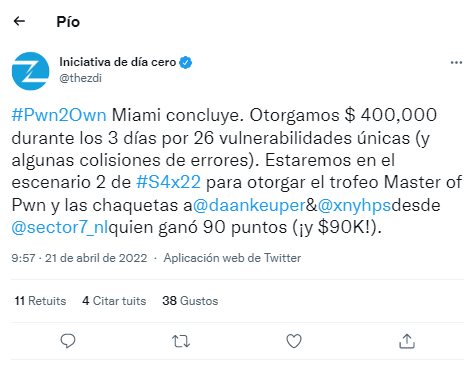

Pwn2Own Miami 2022 terminó con los competidores ganando $400,000 por 26 exploits de día cero (y varias colisiones de errores) dirigidos a productos ICS y SCADA demostrados durante el concurso entre el 19 y el 21 de abril

Los investigadores de seguridad se enfocaron en múltiples categorías de producción: servidor de control, servidor de arquitectura unificada OPC (OPC UA), puerta de enlace de datos e interfaz hombre-máquina (HMI)."Gracias de nuevo a todos los competidores que participaron. No podríamos tener un concurso sin ellos", dijo hoy Zero Day Initiative (ZDI) de Trend Micro."Gracias también a los proveedores participantes por su cooperación y por solucionar los errores revelados durante el concurso".

Después de informar las vulnerabilidades de seguridad explotadas durante Pwn2Own, los proveedores tienen 120 días para lanzar parches hasta que ZDI los revele públicamente.

Los ganadores recibieron $ 90,000

Los ganadores del evento Pwn2Own Miami 2022 son Daan Keuper ( @daankeuper ) y Thijs Alkemade ( @xnyhps ) de Computest Sector 7 ( @sector7_nl ). Durante el primer día, ganaron $ 20,000 después de ejecutar el código en la solución de servidor de control SCADA de encendido de automatización inductiva utilizando una debilidad de autenticación faltante.

El mismo día, utilizaron una vulnerabilidad de ruta de búsqueda no controlada para obtener la ejecución remota de código (RCE) en el software AVEVA Edge HMI/SCADA y recibieron $ 20,000 por sus esfuerzos. El segundo día, Computest Sector 7 explotó una condición de bucle infinito para desencadenar un estado DoS contra el servidor de demostración C++ de Unified Automation y ganó $5,000.

Por último, pero no menos importante, en el segundo día de Pwn2Own Miami 2022, el equipo pasó por alto la verificación de aplicaciones confiables en OPC Foundation OPC UA .NET Standard y agregó $40,000 a su reserva de premios. Ganaron el título Master of Pwn luego de ganar un total de $90,000 durante los tres días del concurso y obtener el primer lugar en la clasificación con un total de 90 puntos.

El Pwn2Own Miami de este año tuvo lugar en la conferencia S4 en Miami South Beach en persona y también permitió la participación remota. Durante la primera edición de Pwn2Own Miami , con el tema de ICS, celebrada en enero de 2020, ZDI otorgó $280 000 por 24 vulnerabilidades únicas de día cero en productos ICS y SCADA. Puede ver una grabación del equipo de Computest Sector 7 (@sector7_nl) que tiene como objetivo el estándar OPC Foundation OPC UA .NET a continuación.

ZDI describió su intento como la explotación de "uno de los errores más interesantes que hemos visto en un Pwn2Own".

Historias relacionadas :

Ciberdelicuentes : está amenazando con filtrar el código fuente de Nvidia

Siente todo un "hacker" con estos tres trucos en WhatsAp

grupo de hackers piratea las más de 200 cámaras que Tesla tiene en China

Anonymous: estos son todos los perturbadores secretos que los hackers han revelado

[Fuente]: thehackernews.com

Anónimo.( 22 de Abril de 2022). Pwn2Own . Modificado por Carlos Zambrado Recuperado bleepingcomputer.com

Anónimo.( 22 de Abril de 2022). El dia cero. Modificado por Carlos Zambrado Recuperado twitter.com