Google retiró docenas de aplicaciones utilizadas por millones de usuarios después de descubrir que recogían datos de forma encubierta, informó The Wall Street Journal

Los investigadores encontraron aplicaciones meteorológicas, aplicaciones de radar de autopistas, escáneres QR, aplicaciones de oración y otras que contenían códigos que podían recopilar la ubicación precisa, el correo electrónico, los números de teléfono y más de un usuario. Fue realizado por Measurement Systems, una empresa que, según se informa, está vinculada a un contratista de defensa de Virginia que hace ciberinteligencia y más para las agencias de seguridad nacional de EE. UU. Ha negado las acusaciones.

El código fue descubierto por los investigadores Serge Egelman de UC Berkeley y Joel Reardon de la Universidad de Calgary, quienes divulgaron sus hallazgos a los reguladores federales y a Google. Puede "sin duda ser descrito como malware", dijo Egelman al WSJ .

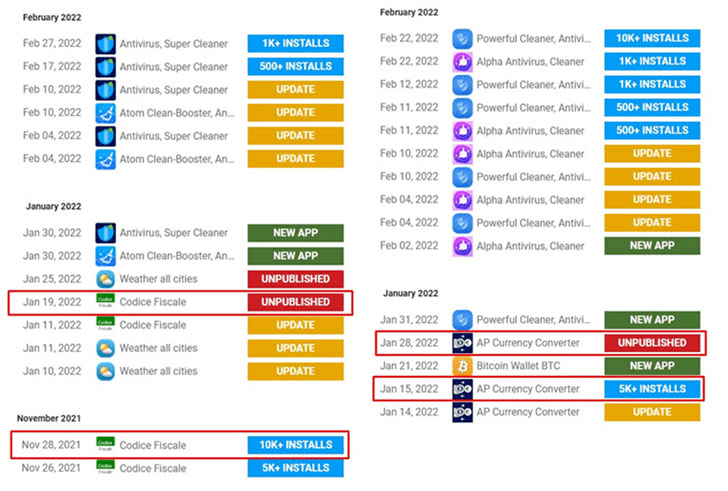

Según los informes, Measurement Systems pagó a los desarrolladores para agregar sus kits de desarrollo de software (SDK) a las aplicaciones. A los desarrolladores no solo se les pagaría, sino que también recibirían información detallada sobre su base de usuarios. El SDK estaba presente en aplicaciones descargadas en al menos 60 millones de dispositivos móviles. Un desarrollador de aplicaciones dijo que le dijeron que el código estaba recopilando datos en nombre de los ISP junto con las empresas de servicios financieros y energía. Los sistemas de medición también dijeron que querían datos principalmente de Medio Oriente, Europa central y oriental y Asia.

"Una base de datos que relacione el correo electrónico y el número de teléfono reales de alguien con su historial de ubicación GPS preciso es particularmente aterrador, ya que podría usarse fácilmente para ejecutar un servicio para buscar el historial de ubicación de una persona simplemente sabiendo su número de teléfono o correo electrónico, que podría usarse para apuntar a periodistas, disidentes o rivales políticos", dijo Reardon en el blog de investigación de AppCensus .

Aunque Google sacó esas aplicaciones de Play Store, los investigadores notaron que todavía existen en millones de dispositivos. Al mismo tiempo, descubrieron que el SDK dejó de recopilar datos de los usuarios después de que se revelaran sus hallazgos.

El dominio de Measurement Systems fue registrado por una empresa llamada Volstrom Holdings Inc., que trata con el gobierno federal a través de una subsidiaria llamada Packet Forensics LLC. Una empresa llamada Measurement Systems S de RL "también enumeró dos sociedades de cartera como funcionarios, las cuales comparten una dirección en Sterling, Virginia, con personas afiliadas a Volstrom", señaló el WSJ .

En un comunicado, Measurement Systems le dijo al WSJ por correo electrónico que "las acusaciones que hace sobre las actividades de la empresa son falsas. Además, no tenemos conocimiento de ninguna conexión entre nuestra empresa y los contratistas de defensa de EE. UU. ni sabemos de... una empresa llamada Vostrom Tampoco tenemos claro qué es Packet Forensics o cómo se relaciona con nuestra empresa".

SharkBot aprovecha los permisos de los Servicios de accesibilidad de Android para presentar ventanas superpuestas falsas sobre aplicaciones bancarias legítimas. Por lo tanto, cuando los usuarios desprevenidos ingresan sus nombres de usuario y contraseñas en las ventanas que imitan los formularios de entrada de credenciales benignos, los datos capturados se envían a un servidor malicioso.

Una nueva característica notable de SharkBot es su capacidad de responder automáticamente a las notificaciones de Facebook Messenger y WhatsApp para distribuir un enlace de phishing a la aplicación antivirus, propagando así el malware como un gusano. Una función similar se incorporó en FluBot a principios de febrero. "Lo que también es digno de mención aquí es que los actores de amenazas envían mensajes a las víctimas que contienen enlaces maliciosos, lo que conduce a una adopción generalizada", dijo Alexander Chailytko, gerente de ciberseguridad, investigación e innovación de Check Point Software. "Con todo, el uso de mensajes push por parte de los actores de amenazas que solicitan una respuesta de los usuarios es una técnica de difusión inusual".

Los últimos hallazgos se producen cuando Google tomó medidas para desterrar 11 aplicaciones de Play Store el 25 de marzo después de que se descubriera que incorporaban un SDK invasivo para recopilar discretamente datos de usuarios , incluida información precisa de ubicación, correo electrónico y números de teléfono, dispositivos cercanos y contraseñas.

Historias relacionadas :

Nuevo malware de Android acechara a los clientes brasileños de un banco

BlackCat : aterriza el nuevo malware ransomware basado en Rust

Nuevo malware tiene como finalidad dirigirse a los fanáticos de NFT y criptografía en Discord

Nuevo malware : ahora es capaz de evadir cualquier tipo de antivirus

Cuidado las aplicaciones de Squid Game, reportan que están siendo infectadas por malware

Descubren varios malware que roban datos de los usuarios de Mac

[Fuente]: thehackernews.com

Anónimo.( 7 de Abril de 2022).Aplicaciones infectadas. Modificado por Carlos Zambrado Recuperado thehackernews.com